Dropbox admitió un ‘hackeo’ en el servicio de firma digital Dropbox Sign, por el que quedó expuesta la información de usuarios, como correos, números de teléfono y claves de inicio de sesión.

La compañía inició una investigación tras detectar un acceso no autorizado en el entorno de producción de Dropbox Sign el 24 de abril.

De ella concluyen inicialmente que no se vio afectado ningún otro producto, al tratarse de infraestructuras diferenciadas, pero sí que el actor malicioso pudo acceder a datos de los usuarios.

DROPBOX DETALLÓ LOS DATOS ROBADOS

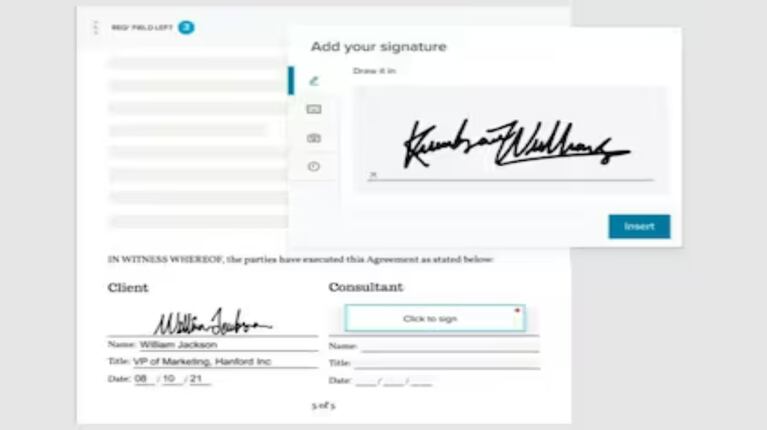

En concreto, la tecnológica detalla el robo de datos como direcciones de correo electrónico, nombres de usuario, números de teléfono y contraseñas hash.

Sin embargo, también apuntan a intentos de robo de la configuración de la cuentas y elementos de inicio de sesión como las claves API, los tokens Oauth y la autenticación multifactor.

Esta exposición de datos también afecta a los usuarios que pese a no haber creado una cuenta usaron el servicio para la firma de documentos electrónicos.

En el caso de los usuarios con cuenta, quienes tuvieran habilitado el inicio de sesión con otro servicio, por ejemplo, con la cuenta de Google, no han sufrido el robo de su contraseña.

Los documentos firmados y la información de pago tampoco han quedado expuestos.

COMO SE ACCEDIÓ AL ENTORNO DE PRODUCCIÓN DE SIGN

El delincuente accedió al entorno de producción de Sign tras hacerse con el control de una herramienta de configuración de sistema automatizada.

Esta cuanta con tiene privilegios sobre una gran variedad de acciones. Entre dichos privilegios, se encuentra incluido el acceso a la base de datos de los usuarios.

En respuesta, Dropbox ha informado a los afectados de lo sucedido, ofreciendo una guía de los pasos que deben dar para asegurar su información.

RESETEÓ DE CONTRASEÑAS Y CIERRE DE CUENTAS

También resetea las contraseñas de las cuentas y cierra las sesiones de los usuarios que tuvieran la cuenta abierta en distintos dispositivos.

A su vez, coordinaron una rotación de las claves API y los tokens Oauth.

Fuente: EP.