Expertos en ciberseguridad hallaron un troyano, llamado Brokewell, que simula ser una actualización de Chrome en Android y permite acceder a todos los activos disponibles.

Dicho ingreso tiene lugar a través de la banca móvil. Un troyano es un tipo de ‘malware’ integrado en un archivo ejecutable aparentemente legítimo.

Esto significa que, una vez descargado, el archivo accede al dispositivo con la intención de ejecutar acciones maliciosas, como robar información.

UNA NUEVA FAMILIA DE MALWARE MÓVIL

Analistas de la firma de seguridad ThreatFabric descubrieron una nueva familia de ‘malware’ móvil, que recibe el nombre de Brokewell.

Este, según detallan, “representa una amenaza importante para la industria bancaria”. El troyano Brokewell parece estar en desarrollo activo y suma comandos “casi a diario”.

Es capaz de eludir las restricciones de Android 13+ y es visto como una actualización de Google Chrome.

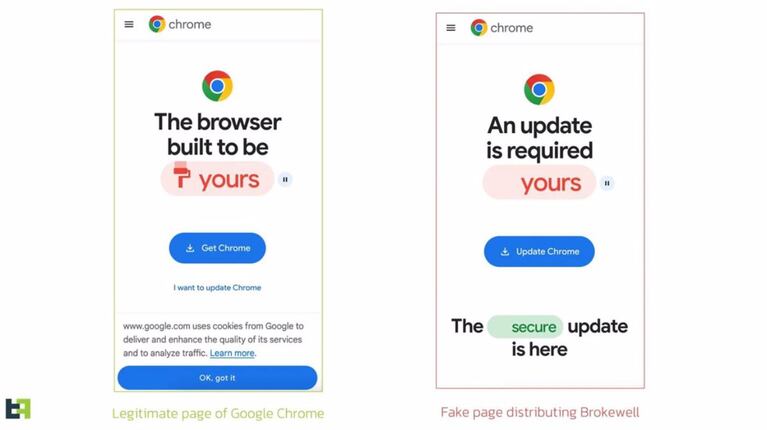

SE SUPERPONE UNA PANTALLA FALSA

En concreto, los ciberdelincuentes agregan una interfaz similar a la página de descarga legítima del navegador, disfrazando así el ‘malware’ bancario y empleando ataques de superposición.

Se trata de una técnica común para este tipo de ‘software’ malicioso, en la que superpone una pantalla falsa en una aplicación específica para capturar las credenciales del usuario.

Asimismo, tiene la capacidad de robar ‘cookies’ de sesión y enviarlas a un servidor de comando y control (C2).

UNA TRANSMISIÓN DE LA PANTALLA AL SERVIDOR DE LOS DELINCUENTES

De esta manera, una vez se hacen con las credenciales de acceso, los ciberdelincuentes pueden iniciar un ataque para apropiarse de los dispositivos.

Para lograrlo, el ‘malware’ realiza una transmisión de la pantalla al servidor, desde el que los agentes maliciosos pueden ejecutar ciertos comandos.

Los responsables de la investigación también apuntaron que Brokewell está equipado con un registro de accesibilidad, que captura cada evento que sucede en el dispositivo.

Esto es, las pulsaciones sobre la pantalla o la información que muestran las aplicaciones abiertas.

UNA VARIEDAD DE FUNCIONALIDADES DE SPYWARE

Además de vigilar la actividad de las víctimas, el troyano también admite una variedad de funcionalidades de ‘spyware’ .

En otras palabras, puede recopilar información sobre el dispositivo, el historial de llamadas, la geolocalización y grabar audio.

ACTIVO DURANTE DOS AÑOS

Respecto a los desarrolladores del troyano, estos no ocultan su identidad, ya que su repositorio, Brokewell Cyber Labs, viene con la firma ‘Baron Samedit’.

Desde ThreatFabric indicaron que es posible que se promocione en canales clandestinos, lo que puede atraer el interés de otros ciberdelincuentes.

Este archivo de almacenamiento, además, contiene el código fuente de Brokewell Android Loader -para móviles con este SO.

EL OBJETIVO DE EVITAR RESTRICCIONES DE ANDROID 13+

Se trata de otra herramienta del mismo desarrollador diseñada para evitar las restricciones de Android 13+ en el servicio de accesibilidad para aplicaciones de carga lateral.

Según el estudio, esto “tendrá un impacto significativo en el panorama de amenazas” , debido a que más actores obtendrán la capacidad de eludir las restricciones de este sistema operativo.

Esto, agregan, puede convertirse en una característica habitual para la mayoría de las familias de ‘malware’ móvil.

BARON SAMEDIT HABRÍA ESTADO ACTIVO DOS AÑOS

Por otra parte, los expertos creen que ‘Baron Samedit’ habría estado activo durante al menos dos años.

Además, informaron que habría proporcionado previamente herramientas a otros ciberdelincuentes para comprobar cuentas robadas de múltiples servicios.

Los investigadores finalmente indicaron que estas familias de ‘malware’ “plantean un riesgo importante para los clientes de las instituciones financieras” .

Sobre las consecuencias, apuntaron a los casos de fraUde “exitosos” y “difíciles de detectar sin las medidas adecuadas”.

Fuente: EP.