Telegram solucionó una falla de día cero (zero-day) en su aplicación de escritorio para Windows, que se podía utilizar para eludir advertencias de seguridad del sistema.

Se daba lugar a esto al clickear en archivos de riesgo e iniciar automáticamente ‘scripts’ maliciosos de Python.

Usuarios de X y de foros de piratería advirtieron una presunta falla de ejecución remota de código (RCE) para la aplicación de escritorio para el sistema operativo que desarrolla Microsoft.

CUANDO SE PRODUCE UN RCE

Un RCE se produce cuando un ciberdelincuente ejecuta código malicioso en un ordenador o en la red de equipos de una organización.

El objetivo con el que este malviviente lo hace es para implementar ‘malware’ adicional o robar datos confidenciales de los usuarios registrados.

Algunos de los mensajes decían que se trataba de un RCE de ‘clic cero’, esto es, que no necesitaba que la víctima hiciera clic en un enlace malicioso.

TELEGRAM NO MOSTRABA ADVERTENCIAS DE SEGURIDAD

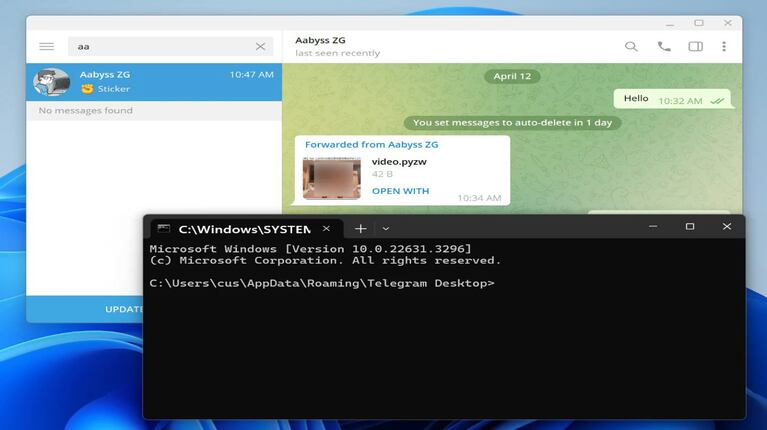

Sin embargo, también comenzó a circular un vídeo en el que presuntamente se mostraba esta falla con alguien haciendo clic en un enlace.

El vídeo también evidencia que Telegram no mostraba advertencias de seguridad al intentar acceder a archivos potencialmente fraudulentos.

A esta situación, la plataforma respondió el pasado 9 de abril afirmando que no se podía confirmar la existencia de esta vulnerabilidad. “Este vídeo probablemente sea un bulo”, comentó en X.

Luego, se compartió una prueba de concepto del ‘exploit’ en el foro de piratería XSS.

UN ERROR TIPOGRÁFICO EN EL CÓDIGO

Allí, se señaló que un error tipográfico en el código fuente de Telegram para Windows se podía explotar para enviar archivos Python fraudulentos con la extensión ‘.pytzw’.

Estos, según señalan, son capaces de omitir las advertencias de seguridad del sistema.

Esto hacía que este lenguaje de programación ejecutara automáticamente el archivo malicioso sin que Telegram lo advierta, que sí la habría mostrado si no fuera por este error tipográfico en el código.

UNA PRUEBA FRAUDULENTA

Dicha prueba de concepto también era fraudulenta, ya que se utilizó para distribuir el archivo Python malicioso e incitar a los usuarios a hacer clic sobre el falso vídeo para verlo.

Se logra así la descarga del ‘malware’ en sus equipos a través de la plataforma de comunicación.

Telegram, por su parte, confirmó a Bleeping Computer que solucionó el “problema” en la aplicación para Windows.

UNA FALLA DE CLIC CERO

Con esta decisión, evita el inicio automático de los scripts de Python, aunque ha negado que el error registrado se tratase de una falla de ‘clic cero’.

“Se ha aplicado una solución del lado del servidor para garantizar que este problema ya no se vuelva a reproducir, de modo que todas las versiones de Telegram para Escritorio ya no lo tienen”, indicaron.

UN ERROR TIPOGRÁFICO

Bleeping Computer sugirió que el origen de este problema reside en la activación de una extensión incorrecta en el repositorio de la aplicación para Escritorio.

Este dispone de una lista de extensiones de archivos de riesgo para los equipos, como es el caso de los ejecutables.

Cuando se envía uno de estos archivos en Telegram y un usuario hace clic sobre él, en lugar de iniciar automáticamente el programa asociado en Windows, Telegram muestra una advertencia de seguridad.

Allí, señala que ese archivo con extensión ‘.exe’ “puede dañar el ordenador”.

INSTALACIÓN DE PYTHON PARA WINDOWS

Sin embargo, los archivos desconocidos y no registrados en esta lista que se comparten en Telegram se inician de forma automática en Windows.

Estos inicios permiten que el sistema operativo decida qué programa utilizar para ejecutarlos, lo que explica que inicialmente se confundiera este ataque con uno de ‘clic cero’.

Por otra parte, cuando se instala Python para Windows, se asocia la extensión de archivo ‘.pyzw’ con el ejecutable Python.

LISTA DE EXTENCIONES DE ARCHIVOS DE RIESGO

Así se permite este lenguaje ejecute los ‘scripts’ de forma automática cuando se hace doble clic en el archivo recibido a través del servicio de mensajería.

Se destacó que la extensión ‘.pyzw’ es para ‘zipapps’ de Python, esto es, programas Python autónomos contenidos en archivos ZIP, que se consideran peligrosos.

A su vez, a estos los desarrolladores de la plataforma incluyen en la mencionada lista de extensiones de archivos de riesgo.

CUÁL FUE EL ERROR TIPOGRÁFICO EN EL CÓDIGO

Sin embargo, al introducirlos en ella, se añadieron con la extensión incorrecta: en lugar de indicar ‘.pyzw’, los desarrolladores cambiaron de lugar las dos últimas letras, para guardarlos como ‘.pywz’.

Esto significa que cuando uno de esos archivos se envió a través de Telegram y se hizo clic sobre ellos, Python lo inició de forma automática si estaban instalados en Windows.

Esto permitió a los ciberdelincuentes eludir las advertencias de seguridad del sistema y ejecutar ataques RCE.

EL CÓDIGO VIDEO/MP4

Así, para ocultar la carga maliciosa, los ciberdelincuentes compartieron el archivo de riesgo difrazado, como si se tratara de un vídeo, con el código ‘video/mp4′.

De esa manera, una vez los usuarios hicieran clic sobre él, se iniciaba automáticamente el script fradulento a través de Python para Windows.

Fuente: EP.